Imagina descobrir que sua empresa tem uma falha de segurança e que um invasor pode explorá-la a qualquer momento. Assustador, não é? É aí que entra a gestão de vulnerabilidades.

Hoje, ataques cibernéticos acontecem o tempo todo. Hackers estão sempre em busca de sistemas desprotegidos. Por isso, identificar riscos com antecedência evita prejuízos e dores de cabeça.

A boa notícia é que existem estratégias para fortalecer a segurança e manter dados protegidos. Vamos explorar algumas das mais eficazes para evitar ameaças e reduzir riscos. Vem com a gente!

O que é gestão de vulnerabilidades?

Toda empresa lida com riscos digitais. Sistemas falham, programas ficam desatualizados e novas ameaças aparecem o tempo todo. A gestão de vulnerabilidades ajuda a identificar e corrigir esses pontos fracos antes que sejam explorados.

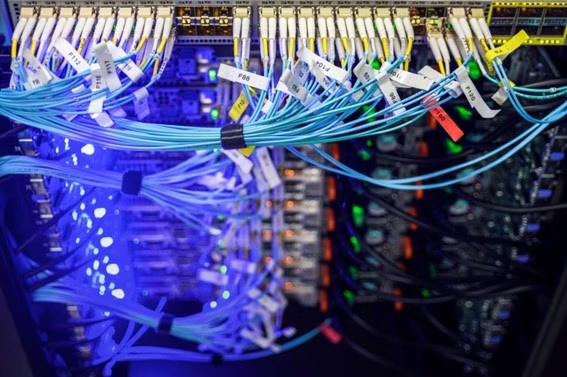

O processo começa com a análise da estrutura digital. Depois, especialistas avaliam quais falhas representam maior perigo. Por fim, equipes de segurança trabalham para resolver os problemas encontrados.

Para facilitar essa tarefa, existem ferramentas de gestão de vulnerabilidades. Elas fazem varreduras automáticas, geram relatórios detalhados e ajudam na tomada de decisão. Com o suporte técnico certo, empresas evitam invasões e mantêm seus dados seguros.

Como funciona o processo de gestão de vulnerabilidades?

Para reduzir riscos, toda empresa precisa seguir etapas bem definidas. O processo de gestão de vulnerabilidades começa com a identificação de falhas em redes, servidores e sistemas.

Depois, cada risco recebe uma classificação. Algumas falhas representam perigo imediato, enquanto outras podem ser corrigidas com mais calma. Essa organização ajuda a priorizar os problemas mais graves.

Na fase seguinte, as equipes de segurança da informação aplicam correções e reforçam a proteção dos sistemas. Isso pode envolver atualizações, configurações mais seguras ou até bloqueio de acessos suspeitos.

Por fim, o monitoramento contínuo mantém tudo sob controle. Testes regulares e novas varreduras evitam que antigas falhas voltem a ser um problema.

8 Estratégias eficazes de gestão de vulnerabilidades

Proteger sistemas exige mais do que detectar falhas. O segredo está em agir rápido e com método. Abaixo, veja estratégias que tornam a gestão de vulnerabilidades mais precisa e confiável. Confira!

1. Varredura contínua nos sistemas

Falhas surgem o tempo todo. Por isso, analisar redes corporativas, servidores e dispositivos regularmente ajuda a encontrar riscos antes que sejam explorados. Ferramentas automáticas fazem essa varredura de forma rápida e confiável.

Ignorar essa prática pode abrir caminho para ataques silenciosos. Pequenas brechas, quando não corrigidas, se tornam portas de entrada para invasores. Um simples erro de configuração pode comprometer dados importantes.

2. Priorização dos riscos

Nem toda ameaça causa o mesmo impacto. Algumas representam um grande perigo, enquanto outras podem ser resolvidas depois. Classificar cada vulnerabilidade por nível de gravidade ajuda a corrigir primeiro o que mais importa.

Isso evita desperdício de tempo com problemas menores enquanto brechas mais sérias ficam abertas. Empresas que não estabelecem prioridades correm o risco de gastar recursos onde não precisam, deixando áreas críticas expostas.

3. Aplicação rápida de correções

Atualizações corrigem brechas conhecidas e reduzem as chances de ataques. Equipes de segurança da informação devem manter sistemas sempre atualizados, reduzindo os pontos fracos mais críticos.

Cibercriminosos exploram falhas logo depois que elas são descobertas. Quanto mais tempo uma vulnerabilidade fica sem correção, maior o risco. Manter atualizações pendentes pode ser um erro grave.

4. Testes de invasão simulados

Atacantes buscam falhas que ninguém notou. Simular invasões ajuda a identificar brechas que poderiam ser exploradas. Equipes especializadas executam esses testes para reforçar a proteção digital.

Esse tipo de verificação permite antecipar ataques reais. Ele ajuda a identificar erros antes que sejam usados por criminosos. Empresas que aplicam essa prática entendem seus pontos fracos e melhoram suas defesas.

5. Monitoramento constante

Mesmo com todas as medidas acima, novas ameaças aparecem. Monitorar atividades suspeitas e registrar eventos em tempo real permite agir antes que problemas se tornem ataques.

Sistemas modernos identificam acessos incomuns e comportamentos fora do padrão. Isso facilita a identificação de tentativas de invasão. Uma resposta rápida pode evitar grandes prejuízos.

6. Treinamento de colaboradores

Muitos ataques começam com erros humanos. Phishing, senhas fracas e acessos indevidos facilitam invasões. Ensinar boas práticas reduz riscos e fortalece a proteção da empresa.

Funcionários bem treinados reconhecem e-mails falsos, evitam baixar arquivos suspeitos e não compartilham credenciais sem necessidade. Pequenos cuidados fazem uma grande diferença na segurança digital.

7. Controle rigoroso de acessos

Nem todo colaborador precisa ter acesso a todas as informações. Restringir permissões evita que dados sensíveis fiquem expostos a quem não deveria vê-los. Dessa forma, se uma conta for comprometida, o impacto será menor.

Cada usuário deve ter acesso apenas ao necessário para sua função. Isso impede que dados importantes fiquem disponíveis para qualquer pessoa dentro da empresa. Medidas simples como autenticação em dois fatores reforçam essa estratégia.

8. Política de resposta rápida

Mesmo com todos os cuidados, falhas podem ser exploradas. Um plano de ação bem definido reduz impactos, acelera a recuperação e evita prejuízos maiores. Esse processo envolve identificar a origem do problema, conter a ameaça e restaurar sistemas afetados.

Empresas preparadas para lidar com incidentes reduzem danos e retomam operações rapidamente. Uma resposta bem estruturada minimiza o impacto de ataques e evita que situações parecidas se repitam no futuro.

Por fim, a gestão de vulnerabilidades é uma prática vital para proteger qualquer organização contra riscos e ameaças cibernéticas. Aplicar as estratégias corretas ajuda a minimizar as brechas de segurança e fortalece a infraestrutura de TI.

Manter um processo de gestão bem estruturado é fundamental para garantir a proteção contínua dos dados e sistemas. Ao entender o processo e investir nas soluções certas, você estará mais preparado para lidar com os desafios de segurança no ambiente digital.

Pronto para levar a segurança para o próximo nível? Descubra como monitorar e prevenir vulnerabilidades de forma proativa, antes que se tornem um problema sério. Entre em contato e veja como podemos manter sua empresa mais segura e protegida!